JustLend DAO完成首轮JST回购

为了让读者可以透过区块链工具和追踪技术,稍微看懂并了解链上发生的状况,本文以Bybit骇客攻击事件作为例子,解析初学者也可以使用的工具与操作流程。

2025年年初,全球知名交易所Bybit遭遇骇客攻击,损失超过13亿美元的加密货币,成为史上最大的加密货币窃案。

骇客利用交易所系统漏洞,窃取大量用户资产,并透过复杂的洗钱手法,试图隐藏资金流向,逃避追踪。

2025年2月21日,Bybit交易所发布公告,承认其平台遭到骇客攻击,导致大量用户资产被盗。骇客利用Bybit内部Safe钱包开发人员的电脑控制权,并植入恶意代码,诱导交易所签署恶意交易,将资金转移至骇客控制的地址,并将被盗资金转移至多个钱包洗白。

虚拟货币金流调查公司Chainvestigate执行长陈采履回忆,在Bybit事件发生后,他们团队便迅速锁定骇客地址,并追踪到资金先分流至数个非托管地址,以及一部分stETH透过DeFi兑换成以太币后再次分流。

编按:以上为2月26日采访时,陈采履针对案件当时状况进行分析。

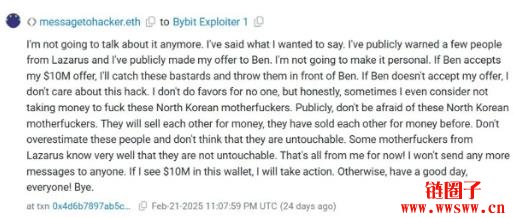

有趣的是,在追踪过程中,他们发现许多与骇客地址无关的交易。在众多笔和钱包相关的转帐之中,有许多一般用户也转了一点钱进去相关的受害钱包,就是为了留言「凑热闹」。甚至有人声称是白帽骇客,只要提供丰厚奖金就愿意提供协助。

「因为区块网路很有趣的是,可以签名或者留讯息,所以我们当时查到的金流,其实大部分都不是骇客转出去的纪录,反而看到一堆人转进来,」陈采履表示,「他们主要的目的就是花个Gas fee留言说:『欸能不能把这些钱分点给我啊』,然后看交易所或是骇客能不能看到,毕竟过去也有类似的例子,而且最后真的有拿到钱。」

陈采履指出,过去这类的骇客攻击事件,骇客通常会将大量资金分散到多个地址,增加追踪难度。而在后续追踪中,他们也确实观察到骇客将以太币(ETH)分成多笔1万颗进行交易。陈采履表示,「通常会这么做是为了后续进入混币器做准备。」

骇客之所以将资金分成小块,是为了更有效的运用混币器的服务,因为大多数混币器需要将复数使用者的资金进行混合,如果一次输入大笔资金,再一次输出那就丧失了混币的隐私性。

不过,这次骇客在采用混币器前,先是透过没有进行KYC认证的「即时兑币商」(Instant Swap Vendor),将部分以太币兑换成比特币,再进行后续洗钱。

为了让读者可以透过区块链工具和追踪技术,稍微看懂并了解链上发生的状况,本文以Bybit骇客攻击事件作为例子,解析初学者也可以使用的工具与操作流程。

既然想要知道当天链上发生了什么事,首先最重要、也最容易下手的,就是先找到「钱包地址」。

2月21日事件发生当天,链上数据追踪平台Arkham就在社交平台X上发送警告,表示有14亿美元的以太币(ETH)从Bybit交易所中流出,并在推文的下方附上了一串钱包地址0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2。 (通常0x开头的一连串乱码就是地址)

这是最简单、最快找到突破口的方式,但当然也可以从别的来源,或是从链上工具的可疑交易等等去挖。

将找到的钱包地址丢进Etherscan、OKLink、Arkham等链上工具,就可以看到这个钱包地址的所有交易记录,包括交易时间、金额、以及发送方和接收方的地址。

由于这起事件已经过了好一阵子,所以可以看到这个钱包地址已经被标记了「Hack」,在Arkham上什至被标记为「Bybit骇客」。

Arkham右下角的清单会显示钱包所有资金的流入流出,为了更快找出相关的资金,可以点选表格上方「来自」旁的三条横线,并输入「Bybit」筛选钱包的资金来源。

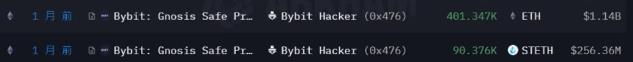

之后就可以看到,从Bybit交易所一共有401,346颗以太币(ETH)、90,375颗stETH转入骇客钱包。

stETH指的是「Lido Staked Ether」,是一种加密货币代币,代表在Lido Finance平台上质押的以太币(ETH)。当用户透过Lido质押他们的ETH时,他们会收到等量的stETH作为回报。

随后,从资金流出栏中(或是点选线图中的红线),筛选代币后,可以看到骇客将资金分成多笔10,000颗以太币(ETH)的交易,并分批转移至40个非托管钱包之中。除此之外,共有90,376颗stETH被转移至非托管钱包(0xa4b)中。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier